이 글은 Jeremy’s IT Lab의 유튜브 CCNA 200-301 과정을 참고하고 정리한 내용입니다.

https://www.youtube.com/playlist?list=PLxbwE86jKRgMpuZuLBivzlM8s2Dk5lXBQ

Free CCNA 200-301 | Complete Course 2024

A free and complete CCNA course covering everything you need to pass the latest version of the CCNA exam (exam code 200-301). There's no better way to start ...

www.youtube.com

VLANs (Part 2)

이번 글에서도 이어서 VLAN에 대해서 다룰 것이다.

다룰 내용은 아래와 같다.

- trunk port란?

- trunk port의 용도

- 802.1Q 캡슐화

- trunk port의 구성

- Router on a Stick(ROAS) - 막대형 라우터

- 지난 번 강의에서 사용된 network topology

Network Topology

이번 글에서 사용될 네트워크 토폴로지

- 이번에는 두 개의 스위치를 사용

- 엔지니어링 부서의 VLAN인 VLAN10은 두 스위치 사이에 분할

- SW1과 SW2 사이에는 두 개의 링크가 있음. 하나는 VLAN10용 다른 하나는 VLAN30용

- 그러나, SW1과 SW2 사이에는 VLAN20링크가 없음.

- VLAN20의 PC가 SW1에 연결된 VLAN10 PC 중 하나로 트래픽을 전송한다고 가정해보자.

- VLAN 수가 적은 소규모 네트워크에서는 스위치와 스위치를 연결하고 스위치와 라우터를 연결할 때 VLAN마다 별도의 인터페이스를 사용하는 것이 가능하다.

- 그러나 VLAN 수가 증가하면 이는 불가능하다.

- Trunk Ports를 사용해 단일 인터페이스를 통해 여러 VLAN의 트래픽을 전달할 수 있다.

Trunk Ports

- 각 VLAN에 대한 별도의 연결을 SW1과 SW2, SW2와 R1간의 단일 연결로 교체

- VLAN10의 PC가 VLAN10의 다른 PC로 일부 데이터를 전송하려고 한다고 가정해보자.

VLAN Tagging

- 주요 trunking protocols에는 두 가지가 있음

- Dot1q

- Dot1q 태그의 다이어그램

VLAN Ranges

- VLAN은 1부터 4094까지의 두 섹션으로 나뉨

- 전송하는 PC에서 트래픽이 SW2로 이동한 다음 트래픽이 VLAN10에 속함을 나타내는 태그와 함께 SW1로 전달됨

- SW1은 프레임을 수신하고 대상도 VLAN10에 있으므로 트래픽을 대상으로 전달

- 표준 레이어2 스위치는 동일한 VLAN의 트래픽만 전달하고 VLAN 간의 트래픽은 전달하지 않음.

Native VLAN

- Dot1q에는 Native VLAN이라는 기능이 존재(Cisco의 ISL에는 이 기능이 없음)

- 기본 VLAN은 모든 트렁크 포트에서 기본적으로 VLAN1이지만 각 트렁크에서 수동으로 구성할 수 있음.

- 스위치는 기본 VLAN의 프레임에 802.1Q 태그를 추가하지 않는다.

- 태그를 추가하지 않고 프레임을 정상적으로 전달

- 그렇다면, 트렁크 포트에서 태그가 지정되지 않은 프레임을 수신할 때 수신 스위치는 무엇을 할까? → 스위치는 트렁크 포트에서 태그가 지정되지 않은 프레임을 수신하면 해당 프레임이 기본 VLAN에 속하는 것으로 가정

Trunk Configuration

- 캡슐화 유형을 정하는 방법: switchport trunk encapsulation dot1q

- Mode on은 인터페이스가 트렁크로 수동으로 구성되었음을 의미

- Encapsulation은 우리가 설정한 대로 dot1q이고 status는 trunking

- Native VLAN은 기본값이 1

- 그 아래에는 트렁크에 허용되는 VLAN들이 표시된다. 기본적으로 트렁크에는 1부터 4094까지의 모든 VLAN이 허용

- 다음은 management domain에서 VLAN이 허용되고 활성화되는 것

- 마지막 줄은 spanning tree forwarding state에 있고 정리되지 않음 VLAN

다음은 트렁크에 허용되는 VLAN을 구성하는 명령어

- switchport trunk allowed vlan

- 트렁크에 허용되는 VLAN 10과 30을 명령어 입력하고 확인하면 VLAN10과 30만 표시하는 것을 위와같이 볼 수 있다.

- switchport trunk allowed vlan add [ID]

- 현재 존재하는 목록에 추가하는 명령어

- switchport trunk allowed vlan remove [ID]

- switchport trunk allowed vlan all

- 기본적으로 모든 VLAN이 허용되므로 이는 기본 상태와 동일

- switchport trunk allowed vlan except [ID]

- 지정한 ID 외에 모든 VLAN 허용

- switchport trunk allowed vlan none

- 이렇게 하면 트래픽이 트렁크를 통과하는 것이 효과적으로 허용되지 않음

- 위 네트워크 다이어그램대로 구성해보자

- SW1에는 VLAN10과 VLAN30의 호스트가 연결되어 있다.

- VLAN20의 호스트는 연결되어있지 않으므로 SW1과 SW2사이의 트렁크에서 VLAN20을 허용할 필요가 없다.

- 이제 SW2의 구성을 보자. SW2의 G0/0 인터페이스에서는 VLAN10과 30을 허용해야 한다. 그러나 SW2의 G0/1 인터페이스에서는 VLAN20도 허용해야 한다.

- SW1에 연결된 인터페이스인 SW2의 G0/0 인터페이스 구성은 다음과 같다.

- 다음은 G0/1 인터페이스

- 이전 강의에서는 SW2에서 R1으로의 연결을 위해 세 개의 별도 인터페이스를 사용했고 R1에서는 각각의 별도 IP 주소를 할당했다.

- 각각은 각 VLAN에 있는 PC의 기본 게이트웨이 주소 역할을 했다.

- 그러나 이제는 두 장치간에 하나의 물리적 연결만 사용하고 있다.

Router on a Stick (ROAS)

- 라우터와 스위치를 연결하는 물리적 인터페이스가 단 하나뿐이고 네트워크 토폴로지 다이어그램에서 ‘막대기’처럼 보이기 때문에 이 VLAN 간 라우팅 방법에 사용되는 이름

- 따라서 이 경우 SW2에 연결하기 위해 사용되는 하나의 물리적 인터페이스는 G0/0이다.

- SW2의 G0/1에 연결된다.

- 그러나 실제로는 이 하나의 물리적 인터페이스를 세 개의 개별 하위 인터페이스로 나눌 수 있으며 이를 통해 단 하나의 물리적 인터페이스만으로 VLAN 간 라우팅을 수행할 수 있다.

- 라우터 구성

- 다음은 라우팅 테이블

- ROAS의 중요한 사항 정리

- 라우팅이 이러한 하위 인터페이스와 어떻게 작동하는지 살펴보자

Quiz 1

정답: d

a - 라우터 하위 인터페이스에서 자신이 속한 VLAN을 지정하는데 사용

b & c - 트렁크에 허용되는 VLAN을 수정하는데 사용

d - 기본 VLAN을 지정하는데 사용되며 기본 VLAN은 트래픽 태그 없이 트렁크를 통해 전송된다.

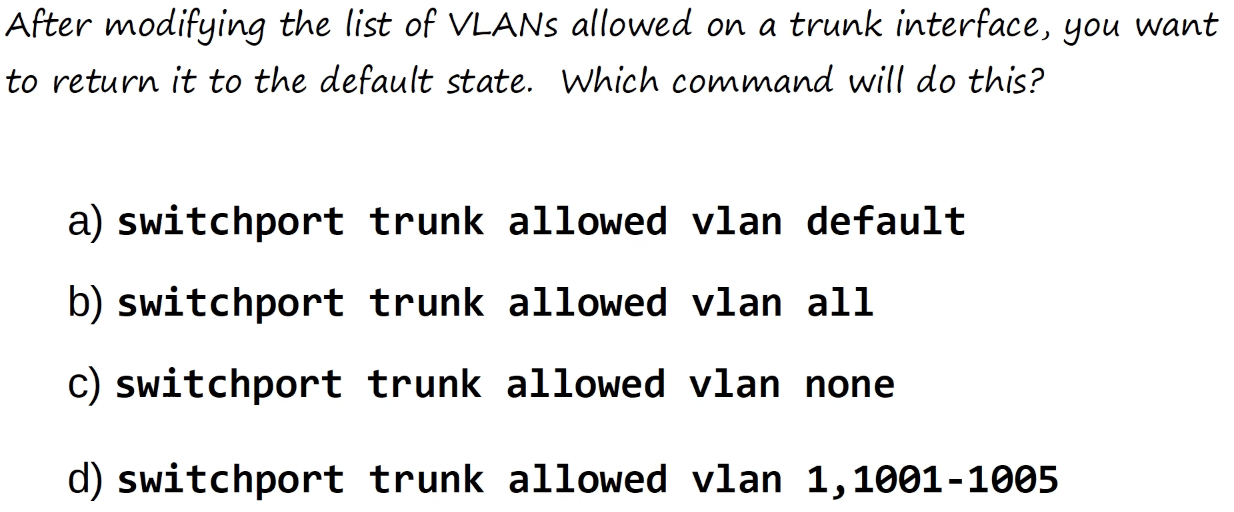

Quiz 2

정답: b

b - VLAN 모두를 허용한다. 기본적으로 모든 VLAN은 트렁크 포트에서 허용되므로 switchport trunk allowed vlan all 은 기본상태로 돌아간다.

Quiz 3

정답: c

인터페이스를 수동으로 구성하려면 switchport trunk encapsulation dot1q 를 사용해 캡슐화 유형을 수동으로 지정해야함.

Quiz 4

정답: b

Quiz 5

정답: a

스위치에 VLAN이 없으면 트렁크에서 허용되더라도 show interfaces trunk 명령 출력의 management domain에서 허용 및 활성 VLAN 섹션에 표시되지 않는다.

'Network > CCNA' 카테고리의 다른 글

| Day 20 | Spanning Tree Protocol (Part 1) (CCNA 공부 20일차) (0) | 2024.12.14 |

|---|---|

| Day 18 | VLANs (Part 3) (CCNA 공부 18일차) (0) | 2024.12.14 |

| Day 16 | VLANs (Part 1) (CCNA 공부 16일차) (0) | 2024.12.14 |

| Day 15 | Subnetting (Part 3 - VLSM) (CCNA 공부 15일차) (0) | 2024.12.14 |

| Day 14 | Subnetting (Part 2) (CCNA 공부 14일차) (0) | 2024.12.14 |