고객 요구사항

1일차

- STP 요건 → MSTP

- 현재 네트워크의 안정성과 효율적인 관리를 강화하기 위한 프로토콜 검토를 진행 중임

- 다양한 네트워크 환경에서 유연한 네트워크 분할과 관리가 용이한 프로토콜을 우선적으로 고려하고자 함

- 네트워크의 구성 및 향후 확장성을 고려하여, 네트워크 트래픽을 최적화할 수 있는 적합한 프로토콜을 통해 더욱 유연하고 관리가 쉬운 네트워크 환경을 구축하고자 함

- VLAN 조건 → 본사 : CDP / 지사 : LLDP

- 본사는 각 층에 여러 개의 VLAN이 존재하지만, 층간 충돌나는 VLAN은 없으며,

- Voice VLAN은 본사 전체가 1개의 VLAN을 사용하고 있음

- 지사마다 1개의 Data VLAN과 Voice VLAN을 사용하고 있음

- 본사는 모든 IPT 단말기가 시스코 제품으로 되어 있으나 지사는 다양한 제조사 제품이

- 설치되어 있음

추가 요건

- Loop을 차단하기 위한 모든 기술을 적용하고자 하며, 허가 받지 않은 장비나 사용자 접속을 최소화 하고자 함 → BPDU Guard

- 사용자는 DHCP를 사용하나 일부 장비는 DHCP를 사용하지 않고 있으며, 불법적으로 DHCP 서버를 운영하거나 ARP Poisoning을 차단하고자 함 → DAI

- VLAN을 이용한 각종 공격을 차단하고자 하며, Address Spoofing을 차단하고자 함 → Port Security

- BUM Traffic에 대해 각각 20%를 초과하지 못하도록 제한하려 함 → Storm Control

- Err-disable 발생 시 5분 후 자동으로 풀리도록 하고자 함 → Err-disable recovery

2일차

- FHRP 요건

- 고가용성과 신속한 장애 복구에 중점을 두어, 최적의 성능을 제공할 수 있는 프로토콜을 적용하고자 함 → HSRP

- 안정성이 높아야 하며, STP에서 Root를 고려하여 Default Gateway가 선출되었으면 함

- Distribute Switch와 Access Switch간에 L2 Link Aggregation 기술을 적용할 수 있도록 SVI를 만들어 적용하고자 함 → LACP

- Uplink 및 Internet 통신이 3초간 두절되면 Default Gateway 역할을 하지 않아야 함 → Hello 1s, Hold 3s

- Routing 요건

- Distribute Switch와 Core 영역간 L3 Routing을 사용하려 하며, Core Switch는 본관에 있고 Distribute Switch는 신관, WAN, Internet, DC(Data Center)로 구분되어 있음 → 완료

- Access Layer로 Routing 정보 전달을 차단하여야 하며, Routing Path와 리소스 사용을 동시에 최적화할 수 있도록 함

- 추후 신관과 본관의 역할을 변경 시, 유연성을 높일 수 있도록 함 → OSPF 동일 Area 설정

- 각 구간은 1초 이내에 장애를 식별할 수 있어야 하며, 최대한 서비스의 연속성을 보장하여야 함 → BFD

- 본사 서비스 요건

- QoS는 IPT 서비스를 안정적으로 보장하면서, Internet Traffic 전체 사용량이 Internet 회선 100Mbps 2회선을 초과하지 않아야 함 → Traffic Shaping Priority QoS

- 화상통신과 사내방송 서비스 제공을 위한 Multicast Routing 기술이 적용되어야 함 (단, 사내방송실은 신관에 설치되어 있음) → PIM-SM

- 본사 모두 사용자가 DC(Data Center) 센터 내에 설치되어 있는 DHCP 서버에서 IP를 받을 수 있어야 함 → IP-Helper Address

지사 서비스 요건

- 지사 장비는 WAN Rouer, VPN, Access Switch와 연결되어 있으며, 지사 모두 사용자가 DC 센터 내에 설치되어 있는 DHCP 서버에서 IP를 받을 수 있어야 함

3일차

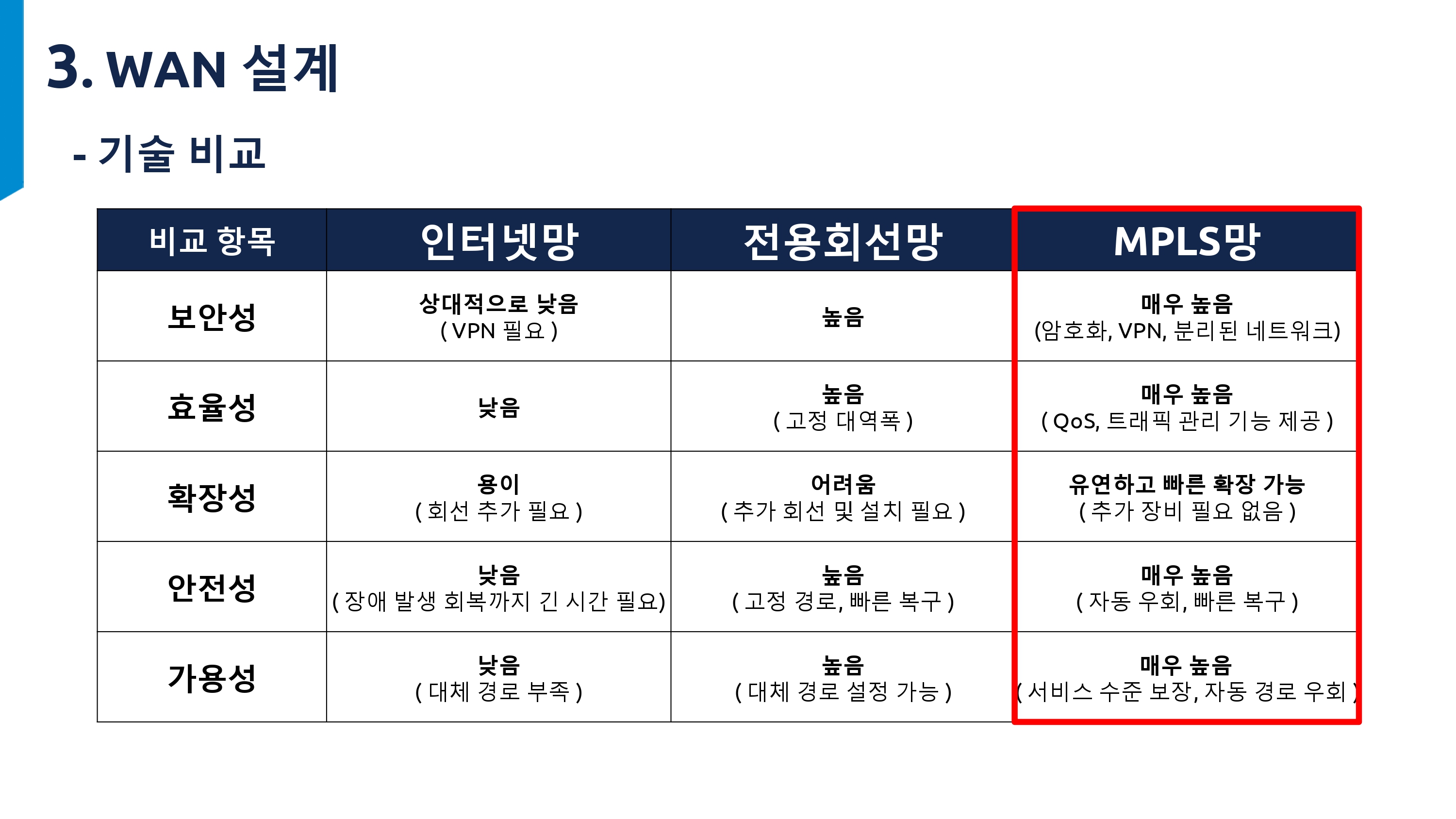

네트워크 환경을 개선하고자 안정적이고 효율적인 WAN 기술을 검토하고 있음.

특히 이번 검토에서는 여러 요구사항을 종합적으로 고려하여 최적의 솔루션을 찾고자 검토 시 참고할 주요 사항을 아래와 같음

- 보안성:

- 외부의 위협이나 공격으로부터 네트워크와 데이터가 안전하게 보호될 수 있어야 함

- 필요 시 강력한 인증과 암호화 기능을 통해 민감한 정보가 안전하게 전송될 수 있어야 함

- 효율성:

- 전송 속도가 빠르고, 데이터 트래픽 처리 효율이 높은 기술을 통해 네트워크의 성능을 최적화하고자 함

- 다양한 애플리케이션에서 발생하는 트래픽을 효과적으로 관리할 수 있는 솔루션을 선호함

- 확장성:

- 현재의 네트워크 요구 사항을 충족하는 것뿐만 아니라, 미래의 확장 가능성 또한 고려하고자 함

- 서비스와 사용자 수가 증가할 때 추가적인 장비나 구성 없이도 쉽게 확장하여 적응할 수 있는 유연한 솔루션이 필요함

- 안정성:

- 네트워크가 지속적으로 안정적으로 운영될 수 있어야 하며, 예상치 못한 장애 상황에서도 안정적인 운영이 유지될 수 있는 기술적 특성이 요구됨

- 가용성:

- 예기치 못한 문제가 발생했을 때도 빠르게 복구가 가능하며, 네트워크 운영의 연속성을 보장할 수 있어야 함

가성비:

- 운영 및 유지보수 비용이 효율적이며, 예산 내에서 최적의 성능을 발휘할 수 있는 있어야 함

4일차

당사는 업무 성격에 따라 사내 전산실, IDC 센터, 퍼블릭 클라우드의 서버에 기능을 분산시켜 운영하고 있으며, 이에 따라 각 환경에 맞춘 설계가 필요함.

- 사내 전산실

- 사내 전산실에는 회사의 핵심 업무를 지원하는 서버들이 위치해 있습니다. 여기에 위치한 서버들은 업무에 필수적인 데이터베이스와 트랜잭션 처리 기능을 수행하고 있어, 고가용성과 보안이 매우 중요함 → Nexus스위치

- 특히 데이터 유실을 방지하고, 높은 가용성을 유지해야 하므로, 장애 발생 시에도 빠르게 복구될 수 있는 안정적인 환경 구성이 필요함

- IDC 센터 (주요 업무 서버 위치)

- 당사의 홈페이지와 같은 대외 서비스용 서버들은 IDC 환경에 위치해 있어, 다양한 외부 사용자와의 안정적인 연결이 중요함

- 외부 트래픽이 많기 때문에 부하 분산을 통해 성능을 유지할 수 있는 로드 밸런싱 기능이 수행되어야 함 → Spine-Leaf

- 보안 또한 중요한 요소이므로, 사내 네트워크와의 연결성을 고려하여 안전한 접속을 위한 VPN 또는 전용 회선 등의 방안이 필요함 → 보안 : VXLAN EVPN

- 당사의 홈페이지와 같은 대외 서비스용 서버들은 IDC 환경에 위치해 있어, 다양한 외부 사용자와의 안정적인 연결이 중요함

Public Cloud (대외 서비스 서버 위치)

- Public Cloud에는 테스트 및 개발 목적으로 사용되는 여러 서버가 위치해 있으며, 서버들은 개발 환경에 따라 필요할 때만 사용되고, 사용이 완료되면 자원을 반환하는 방식으로 운영되고 있음

- 보안적으로도 외부 네트워크와는 격리된 상태에서 운영되어야 하며, 개발과 테스트가 완료된 서비스는 전산실이나 IDC 센터 환경으로 안전하게 이전되어 업무나 대외서비스를 제공하여야 함

- *데이터 보안 및 관리가 중요하므로, 안전한 접속과 데이터 보호를 위한 암호화 및 모니터링 설정이 필요함 → *SNMPv3

5일차

- 본사: Multi-homed 구성

- 본사는 Multi-homed 환경으로 구성되어 있어 두 개 이상의 ISP와 연결된 구조로 높은 가용성과 부하 분산을 하고자 함

- 2개의 ISP로부터 할당 받은 26 bit 네트워크 대역을 사용하여 Inbound 부하분산을 최적화하고자 함

- 인터넷 서비스의 중요도가 상대적으로 낮은 상황이지만, 일부 업무용으로 인터넷 회선을 사용하여 백업 작업이나 외부 통신을 처리할 때 안정성과 보안성이 필요함

- 지사: 유동 IP 기반 기업체 솔루션 사용 예정

- 지사는 유동 IP 기반의 인터넷을 사용할 계획이며, 고정 IP를 사용할 수 없는 환경에서 필요한 서비스들을 제공할 수 있어야 함

- 유해트래픽 등 지사 인터넷 서비스에 대하여 보안성을 강화할 수 있는 서비스 구조가 필요함

게스트용 인터넷 서비스

- 방문객이 인터넷을 이용할 수 있는 환경이 필요함

6일차

- DMZ 구간

- 대외망: 4개 회사와 각각 1대의 서버가 1:1로 통신하는 구조로 모든 대외기관의 설정변경 없이 연결이 가능하도록 구성하여야 함

- 업무포탈: 외근 근무자는 내부 네트워크에 직접 연결될 수 없으며 업무포탈 서비스에 접속하여 필요한 업무만 사용하도록 하여야 함

- 원격 근무

- IT 관리자 및 사내 네트워크에 접속이 필요한 사용자는 반드시 필요한 장비나 네트워크에만 접속이 가능하여야 함

- Site-to-Site VPN → IPsec VPN or SSL VPN

- 본사와 지사, Public Cloud와 연결되는 Site-to-Site VPN은 CA 서버를 이용하여 인증서 기반으로 연결이 되어야 하며 업무 서비스 이용 시 최대한 모든 보안 솔루션이 적용되어야 함

팀 프로젝트 발표자료

팀 프로젝트 중간발표 결과

지금까지 3번의 프로젝트 발표를 걸치면서 최우수상을 처음으로 수상할 수 있었다. 전부다 완벽히 이해하고 구성하지 못했지만 실습을통해 구현해보면서 많이 이해할 수 있었다.

'Network > 시스코 보안 아카데미 1기' 카테고리의 다른 글

| [시스코 보안 아카데미 1기] 제 2차 팀 프로젝트 최종발표, 수료식 (0) | 2024.12.21 |

|---|---|

| [시스코 보안 아카데미 1기] VXLAN, EVPN, VXLAN EVPN 실습 (0) | 2024.12.20 |

| [시스코 보안 아카데미 1기] IPv6 실습, IPv6 Tunnel (0) | 2024.12.20 |

| [시스코 보안 아카데미 1기] Multicast 실습 (0) | 2024.12.20 |

| [시스코 보안 아카데미 1기] MPLS 실습 (0) | 2024.12.20 |