[시스코 보안 아카데미 1기] 교육 32일차 정리 (VPN, IPSec, GRE, GRE over IPSec VPN)

네트워크/시스코 보안 아카데미 1기 2024. 12. 17. 19:26VPN 개념

- 공용 네트워크(인터넷)를 통해 비공개 네트워크를 안전하게 연결하는 기술

- 이를 통해 데이터가 암호화되어 전송되며, 원격지에서도 내부 네트워크에 안전하게 접근할 수 있음

Site-to-Site VPN

- 두 개의 네트워크를 안전하게 연결하는 VPN

- 주로 기업의 지사와 본사를 연결하는 데 사용

- 트래픽을 암호화하여 안전한 연결을 제공

Remote Access VPN

- 원격 사용자가 기업 네트워크에 안전하게 접속할 수 있도록 하는 VPN

- 사용자는 인터넷을 통해 안전하게 접속할 수 있음

Client-Based VPN

- 사용자가 개인 컴퓨터에서 VPN 클라이언트를 통해 네트워크에 접속

- VPN 클라이언트 소프트웨어가 설치되어 있어야 사용 가능

Cloud VPN

- 클라우드 서비스 제공자가 제공하는 VPN

- 클라우드 네트워크와 사내 네트워크를 연결하여 안전하게 데이터 전송

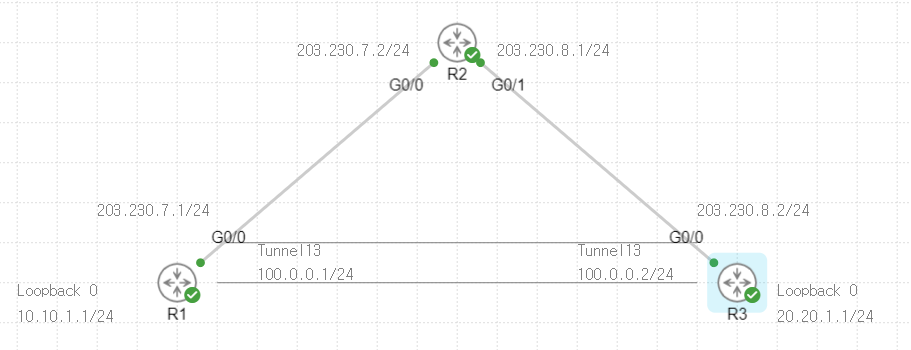

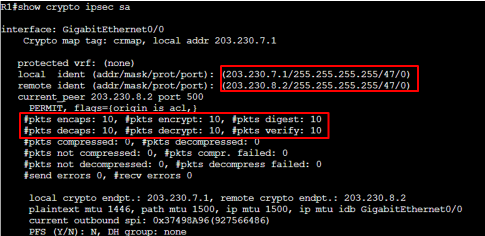

GRE over IPsec VPN 구현

1) IKE (Internet Key Exchange) 1단계 - ISAKMP SA 및 공유키 설정

R1(config)#crypto isakmp policy 1 // 정책 식별 번호

R1(config-isakmp)#authentication pre-share // 인증 방식

R1(config-isakmp)#encryption 3des // 암호화 알고리즘

R1(config-isakmp)#hash sha // 해시 알고리즘

R1(config-isakmp)#group 2 // Diffie-Hellman 그룹 설정 (1=768bit, 2=1024bit, 3=1536bit)

R1(config-isakmp)#lifetime 86400 // 유효 시간 24시간2) IKE 2단계 - IPsec SA(Security Association) 설정

R1(config)#crypto ipsec transform-set cisco esp-3des esp-sha-hmac // IPsec 보안 정책 및 암호화 지정

R1(config)#crypto isakmp key skills address 203.230.8.2 // 사전 공유 키 설정

R1(config)#crypto map crmap 1 ipsec-isakmp // IPsec 암호화 맵 설정

R1(config-crypto-map)#set transform-set cisco // 설정한 transform-set을 지정

R1(config-crypto-map)#set peer 203.230.8.2 // IPsec 터널의 원격지 설정

R1(config-crypto-map)#match address 100 // ACL 100번을 IPsec 트래픽으로 설정3) 터널 생성 및 인터페이스 적용

R1(config)#interface Tunnel0

R1(config-if)#ip address 100.0.0.1 255.255.255.252

R1(config-if)#tunnel source gi0/0

R1(config-if)#tunnel destination 203.230.8.2

R1(config-if)#exit

R1(config)#interface gi0/0

R1(config-if)#crypto map crmapGRE over IPsec VPN 실습

'네트워크 > 시스코 보안 아카데미 1기' 카테고리의 다른 글

| [시스코 보안 아카데미 1기] 교육 35일차 정리 (Cisco ASA 실습, 방화벽 실습) (0) | 2024.12.17 |

|---|---|

| [시스코 보안 아카데미 1기] 교육 33, 34일차 정리 (ASA, 방화벽, Firewall) (0) | 2024.12.17 |

| [시스코 보안 아카데미 1기] 교육 31일차 정리 (NAT, Static NAT, Dynamic NAT, PAT) (0) | 2024.12.17 |

| [시스코 보안 아카데미 1기] 교육 30일차 정리 (모니터링, SNMP, PRTG, Zabbix, Cacti, 3CDaemon, MRTG) (0) | 2024.12.17 |

| [시스코 보안 아카데미 1기] 교육 29일차 정리 (Access-List, Standard ACL, Extended ACL) (0) | 2024.12.17 |